یک حمله فیشینگ پیشرفته که در قالب یک لینک جعلی جلسه Zoom ظاهر شده است، داراییهای کریپتو به ارزش میلیونها دلار را به سرقت برده است. این کلاهبرداری که اولین بار در 14 نوامبر 2024 شناسایی شد، با توزیع نرمافزارهای مخرب از طریق لینکهایی که رابط کاربری Zoom را تقلید میکنند، کاربران را هدف قرار میدهد.

پس از بررسیهای دقیق، این کمپین فیشینگ به هکرهای روسیزبان مرتبط شده است. داراییهای سرقت شده به پلتفرمهای مختلف کریپتو از جمله بایننس، Gate.io و Bybit منتقل شدند.

رد پای هکرها کشف شد

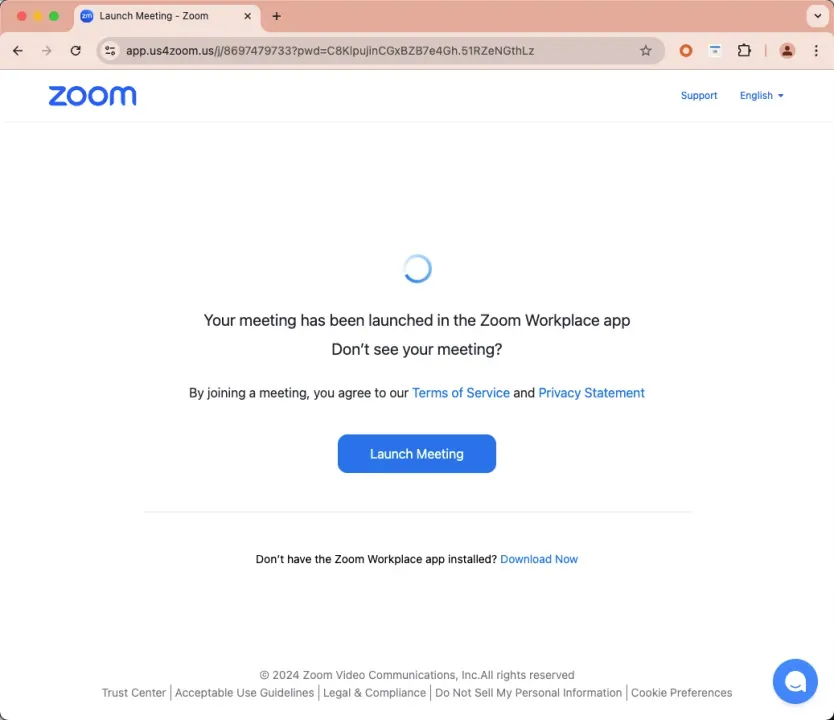

تحقیقات SlowMist نشان داد که مهاجمان از لینک «app[.]us4zoom[.]us» برای جعل آدرس وب رسمی Zoom استفاده کردهاند. این سایت فیشینگ به دقت رابط کاربری جلسه Zoom را تقلید میکرد و کاربران را فریب میداد تا روی دکمه «راهاندازی جلسه» کلیک کنند.

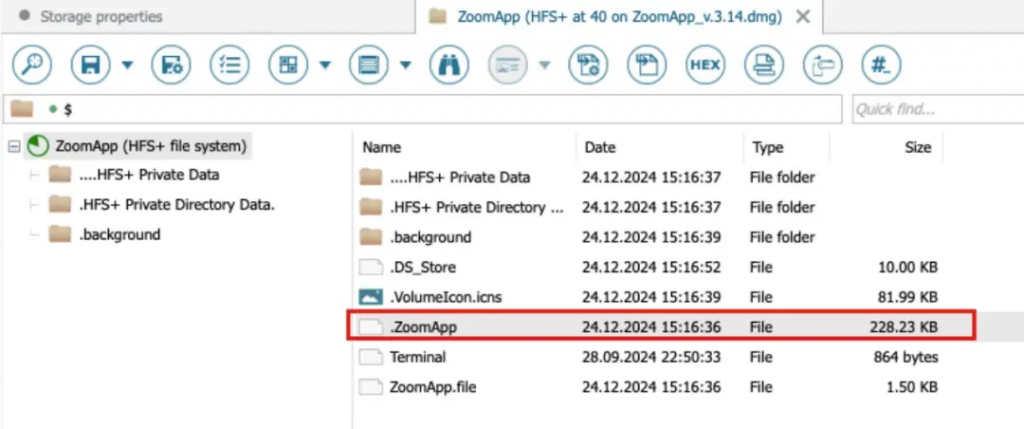

با این حال، به جای راهاندازی یک جلسه، سایت یک بسته مخرب به نام «ZoomApp_v.3.14.dmg» را دانلود میکرد. پس از اجرا، این بسته از کاربران میخواست تا رمز عبور سیستم خود را وارد کنند و به بدافزار مجوزهای بالاتری میداد. در تجزیه و تحلیلهای بیشتر، SlowMist یک فایل اجرایی مخفی به نام «.ZoomApp» را کشف کرد که در داخل بسته نصب تعبیه شده بود. این فایل به عنوان یک تروجان عمل کرده و دادههای حساس کاربران از جمله اطلاعات سیستم، کوکیهای مرورگر، دادههای کیف پول کریپتو و رمزهای عبور KeyChain را جمعآوری میکرد. اطلاعات جمعآوری شده سپس به سروری که توسط هکرها کنترل میشد ارسال میشد و آدرس IP آن (141.98.9.20) به هلند ردیابی شد. خدمات اطلاعات تهدیدات سایبری این IP را به عنوان مخرب علامتگذاری کردند.

این بدافزار از اسکریپتهای osascript برای دور زدن اقدامات امنیتی macOS استفاده میکرد و به مهاجمان اجازه میداد تا عبارات بازیابی کیف پول و کلیدهای خصوصی را سرقت کنند. این امر دسترسی غیرمجاز به داراییهای کریپتو قربانیان را ممکن ساخت. علاوه بر این، مهاجمان با استفاده از تاکتیکهای مهندسی اجتماعی و سوءاستفاده از نرمافزارهای مورد اعتماد، از دفاعهای امنیتی سنتی عبور کردند.

SlowMist با استفاده از ابزار ردیابی درون زنجیرهای خود به نام MistTrack، حرکت داراییهای سرقت شده را ردیابی کرد. تحقیقات یک آدرس هکر (0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac) را شناسایی کرد که بیش از 1 میلیون دلار سود برده است. داراییهای سرقت شده شامل توکنهای USD0++ و MORPHO بودند که سپس با 296 اتریوم مبادله شدند.

سه ارز رمزنگاری که در سال 2024 از حالت رکود خود خارج شدند

آدرس هکر انتقالات کوچک اتریوم را از آدرس 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e دریافت کرد که مشکوک به تأمین هزینه تراکنشهای فیشینگ بود. این آدرس مقادیر کمی اتریوم را به حدود 8800 آدرس دیگر توزیع کرد که نشان میدهد ممکن است یک پلتفرم هزینه تراکنش باشد.

تحلیلهای بیشتر نشان داد که بخشی از داراییهای سرقت شده به صرافیهای متمرکز از جمله ChangeNOW و MEXC منتقل شده است، در حالی که 296.45 ETH به یک آدرس جدید (0xdfe7c22a382600dcffdde2c51aaa73d788ebae95) انتقال یافت. این آدرس در چندین تراکنش در بلاکچینهای مختلف شرکت داشت و موجودی فعلی آن 32.81 ETH است. باقی مانده داراییها در پلتفرمهایی مانند Bybit، Cryptomus.com و Swapspace پراکنده شدند. قابل توجه است که برخی از این انتقالات شامل آدرسهایی بود که توسط MistTrack به عنوان مرتبط با نهادهای فیشینگ شناخته شده «Angel Drainer» و «Theft» علامتگذاری شده بودند. در نتیجه، SlowMist به کاربران توصیه میکند که احتیاط کرده و قبل از کلیک کردن، لینکهای جلسات را بررسی کنند.

حملات مشابهی نیز در اوایل این ماه گزارش شده بود که نشان میداد کارکنان Web3 توسط یک کمپین فیشینگ پیشرفته با استفاده از برنامههای جلسه جعلی برای سرقت اطلاعات حساس و داراییهای کریپتو هدف قرار گرفتهاند. مهاجمان از هوش مصنوعی برای ایجاد وبسایتها، وبلاگها و پروفایلهای رسانههای اجتماعی واقعی برای شرکتهای ساختگی مانند Meeten و Meetio استفاده میکنند تا معتبر به نظر برسند. قربانیان به دانلود برنامههای آلوده به بدافزار که به عنوان ابزارهای حرفهای یا فرصتهای تجاری ظاهر میشوند، ترغیب میشوند. این بدافزار که به عنوان Realst info-stealer شناخته میشود، دستگاههای macOS و ویندوز را تحت تأثیر قرار داده و اطلاعات اعتباری، دادههای مالی و اطلاعات کیف پول کریپتو را استخراج میکند.

Bitcoin : $69967.93 3.95

Bitcoin : $69967.93 3.95  Ethereum : $2033.33 3.84

Ethereum : $2033.33 3.84  Tether USDt : $1 0.01

Tether USDt : $1 0.01  BNB : $643.38 2.87

BNB : $643.38 2.87  XRP : $1.38 2.11

XRP : $1.38 2.11  USDC : $1 0.02

USDC : $1 0.02  Solana : $87.96 4.35

Solana : $87.96 4.35  TRON : $0.28 0.59

TRON : $0.28 0.59  Dogecoin : $0.09 0.7

Dogecoin : $0.09 0.7  Cardano : $0.27 0.27

Cardano : $0.27 0.27  Bitcoin Cash : $451.56 3.1

Bitcoin Cash : $451.56 3.1  UNUS SED LEO : $9.21 1.47

UNUS SED LEO : $9.21 1.47  Hyperliquid : $32.04 0.18

Hyperliquid : $32.04 0.18  Chainlink : $9.01 3.77

Chainlink : $9.01 3.77  Monero : $343.89 1.43

Monero : $343.89 1.43  Ethena USDe : $1 0.03

Ethena USDe : $1 0.03  Canton : $0.15 1.93

Canton : $0.15 1.93  Dai : $1 0.01

Dai : $1 0.01  Stellar : $0.15 1.59

Stellar : $0.15 1.59  World Liberty Financial USD : $1 0.02

World Liberty Financial USD : $1 0.02